Powiązany blog

Ile tagów RFID można odczytać jednocześnie

Technologia RFID rewolucjonizuje branże, umożliwiając wydajne śledzenie i identyfikację przedmiotów. Częstym pytaniem, zwłaszcza w środowisku produkcyjnym, jest to, czy czytniki RFID mogą odczytywać wiele tagów jednocześnie.

Jak usunąć naklejkę RFID bez jej uszkodzenia

W tym artykule znajdziesz kompleksowy poradnik dotyczący bezpiecznego usuwania naklejek RFID z przedniej szyby samochodu bez powodowania uszkodzeń.

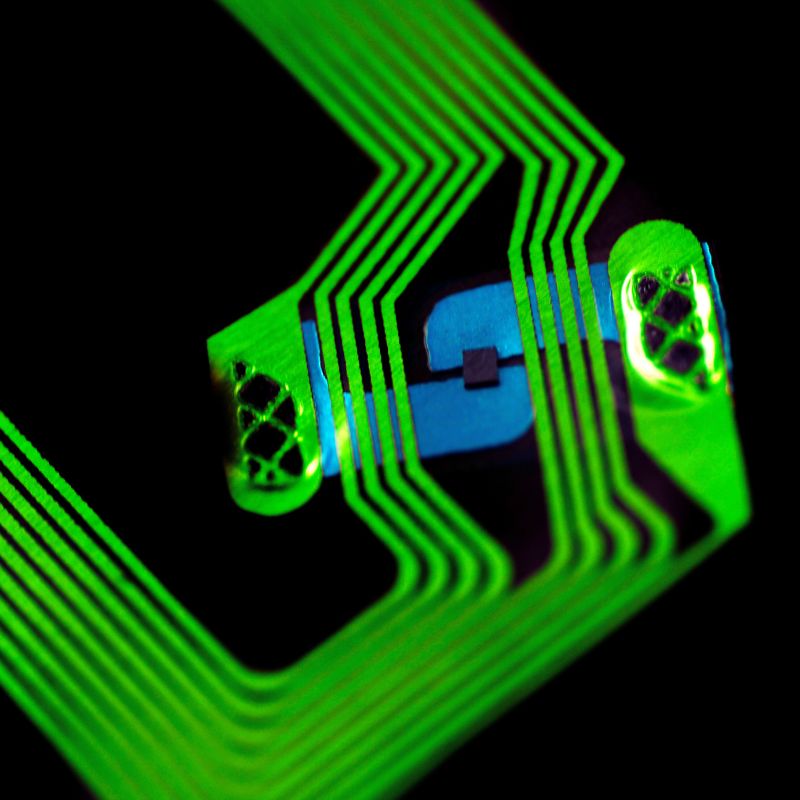

Jaka jest różnica między UHF RFID a HF RFID

Zastanawiasz się, jaka jest różnica między UHF RFID a HF RFID? Jako osoba specjalizująca się w wyjaśnianiu różnicy między UHF RFID a HF RFID, pracowałem nad niezliczonymi projektami, w których wybór odpowiedniej częstotliwości mógł zadecydować o powodzeniu lub porażce wdrożenia systemu RFID.