Powiązany blog

Jaka jest różnica między UHF i RFID

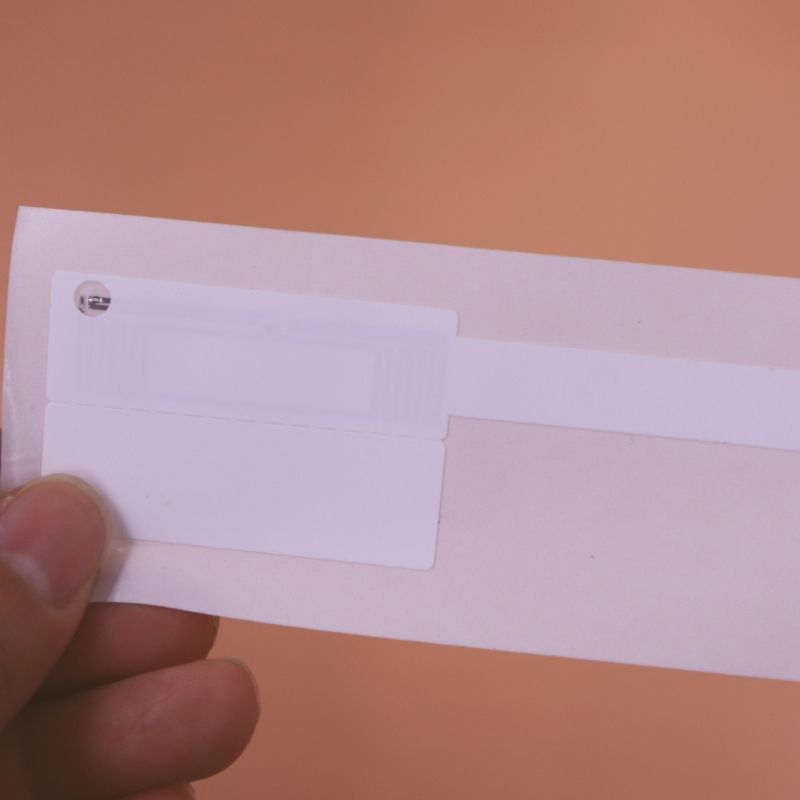

We współczesnym, dynamicznym i połączonym świecie firmy i organizacje wykorzystują technologie identyfikacji radiowej (RFID) do śledzenia zasobów, automatyzacji procesów i usprawniania operacji.

Czy tagi RFID na ubraniach mogą być śledzone?

Dowiedz się, jak etykiety RFID, etykiety odzieżowe i innowacyjne rozwiązania do śledzenia zmieniają sposób zarządzania odzieżą w branży odzieżowej.

Do czego służą naklejki z etykietami Walmart?

Niedawne wprowadzenie przez Walmart znaczników RFID zmieniło zarządzanie zapasami, operacje magazynowe i śledzenie w czasie rzeczywistym w świecie handlu detalicznego.